Solution ต่างๆ หลังวิกฤตเดือนพฤษภาคม 53

สถานการณ์ก่อให้เกิดวีรบุรุษ และเช่นเดียวกัน สถานการณ์เลวร้ายที่ผ่านมาในช่วงเดือนพฤษภาคม ก่อให้เกิดโซลูชั่นต่างๆ มากมายเพื่อตอบสนองความต้องการในภาวะวิกฤตเช่นนั้น โดยหากพิจารณาจากต้นตอของปัญหา อาจสรุปได้ดังนี้

1. พนักงานไม่สามารถออกจากบ้านไปทำงานได้ เพราะอยู่ในพื้นที่วิกฤต

2. พนักงานอาจออกจากบ้านไปทำงานได้ แต่ไม่สามารถไปถึงบริษัทได้

3. ผู้บริหารประสบปัญหาเช่นเดียวกันกับพนักงาน และต้องการทำงานจากที่บ้าน

จากเหตุผลที่กล่าวมาข้างต้น มีทางแก้ไขอยู่ 3 วิธีการด้วยกันคือ

- ให้พนักงานสามารถทำงานจากที่บ้านได้ในภาวะฉุกเฉินที่ต้องการข้อมูลเร่งด่วน โดยสามารถ Access ข้อมูลได้จากภายนอก แต่การทำงานในลักษณะนี้ พนักงานต้องสามารถใช้คอมพิวเตอร์ที่ไหนก็ได้ ที่สามารถออกอินเตอร์เน็ตได้ เชื่อมต่อเข้ามาที่บริษัทฯ เพื่อประชุม (Microsoft OCS, Skype, MSN, Yahoo Messenger) หรือ Access เข้าสู่ระบบ (VOIP Soft phone, Terminal Server) ที่ต้องการเพื่อทำงานได้ ..... (การติดตั้ง IPPBX/Sip Server สามารถติดต่อไปยัง Soft Phone เครื่องลูกข่ายได้ เสมือนโทรศัพท์ภายในเลยทีเดียว)

- จัดตั้งสาขาฉุกเฉิน ในพื้นที่ใดก็ได้ ที่พนักงานสามารถมาทำงานได้ โดยอาจเป็นสถานที่ใดก็ได้ ที่มีอินเตอร์เน็ตความเร็วเพียงพอ (ADSL พื้นฐาน) และพนักงานเหล่านั้นสามารถมาทำงานในพื้นที่ดังกล่าวได้ โดยอาจเป็นห้องประชุม โรงแรม หรือพื้นที่ชั่วคราวที่ใดก็ได้

- จัดเตรียมอุปกรณ์ให้ผู้บริหารสามารถสั่งการ รับรู้ปัญหา และ Access เข้าสู่ระบบเครือข่ายได้เช่นเดียวกับพนักงาน แต่อาจอำนวยความสะดวกมากขึ้นโดยการติดตั้งอุปกรณ์ที่บ้านของผู้บริหารเลย เพื่อความง่ายในการใช้งาน (อุปกรณ์ราคาต้องไม่สูงจนเกินไป)

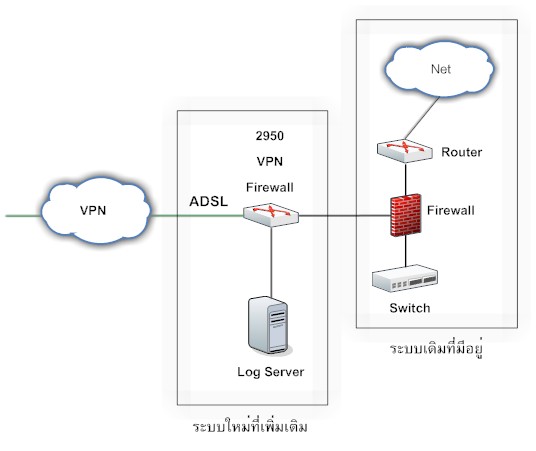

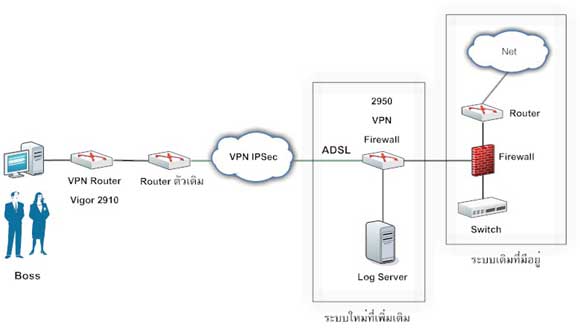

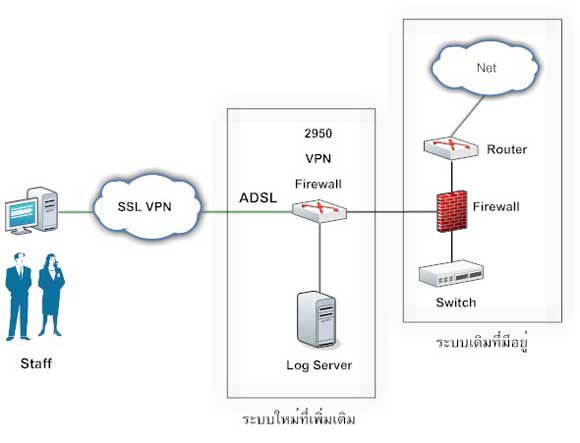

จากความต้องการพื้นฐานทั้ง 3 ข้อที่กล่าวมานั้น ผู้เขียนขออธิบายเป็นภาพ Diagram เพื่อความเข้าใจทีละภาพ โดยจะเริ่มจากภาพรวมของระบบแกนกลางก่อน ดังภาพที่ 1

ภาพที่ 1

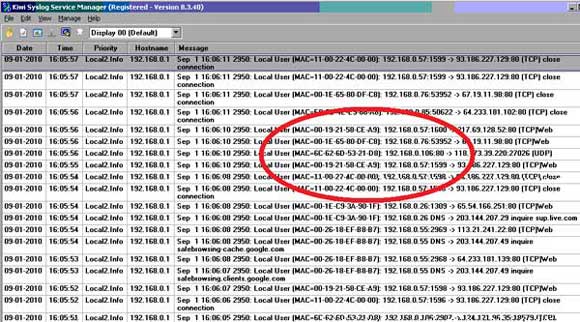

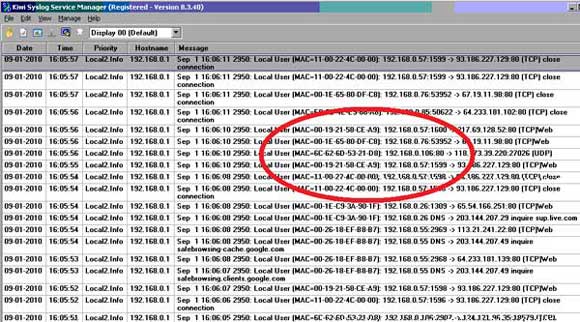

จากภาพ ลักษณะการ Integrate ระบบ VPN ของลูกค้าจุดประสงค์คือไม่ต้องการให้มีผลกระทบกับระบบเดิมที่มีอยู่เลย จึงได้แยกระบบใหม่ขึ้นมา ซึ่ง "ระบบใหม่ที่เพิ่มเติม" สามารถเชื่อมต่อเข้าไปยัง "ระบบที่มีอยู่เดิม" ได้ ถึงระบบเครือข่ายเดิมของลูกค้า จะไม่ได้ชี้ Gdteway มายัง VPN Router (Vigor 2950) ก็ตาม ซึ่ง VPN Router DrayTek Vigor ทุกรุ่นนั้น สามารถทำ Routing บน VPN ได้หลากหลายรูปแบบ ในส่วนของ Log Server ที่เชื่อมต่อกับ Vigor 2950 อยู่นั้น จะใช้ Log Server ที่มีอยู่เดิมก็ได้ แต่ในภาพ ผู้เขียนเพิ่มเติมขึ้นมา เพื่อให้ระบบมีความสมบูรณ์ และสามารถตรวจสอบการเชื่อมต่อจากภายนอกได้อย่างละเอียด โดย Vigor 2950 นั้นจะสามารถจัดเก็บ Log จาก Mac Address ของ Modem ที่เชื่อมต่อเข้ามาได้อีกด้วย ตามภาพที่ 2

ภาพที่ 2

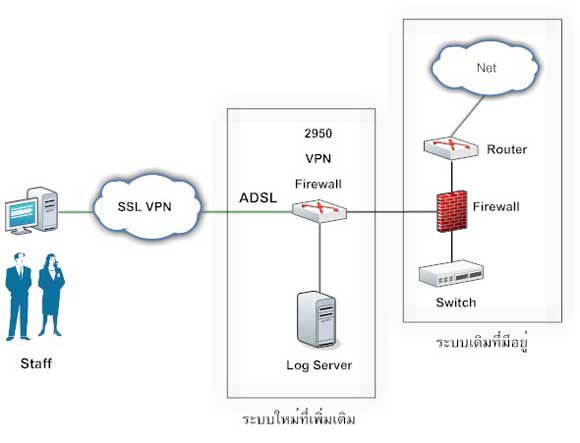

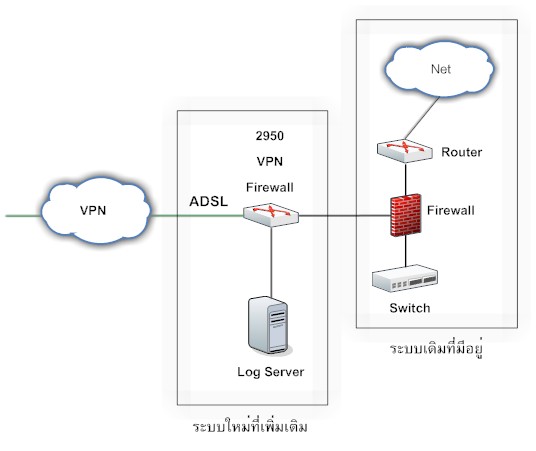

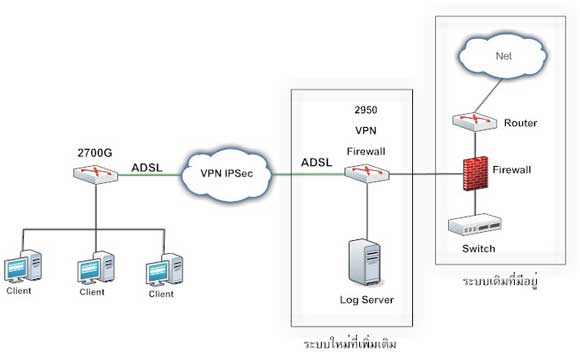

หลังจากจัดเตรียมระบบที่แกนกลางแล้วเรามาดูกลวิธีการเชื่อมต่อตามความต้องการทั้ง 3 รูปแบบกันว่า จะสามารถเชื่อมต่อเข้ามายังแกนกลางได้อย่างไร ตามภาพที่ 3 ซึ่งจะอธิบายถึงการทำงานของพนักงานที่เชื่อมต่อ SSL VPN เข้ามาเพื่อทำงานจากที่บ้าน

ภาพที่ 3

Requirement ที่ระบบต้องการมีเพียงพื้นฐาน 2 อย่างเท่านั้น คือ User สามารถเชื่อมต่อออกอินเตอร์เน็ตได้ และ ใช้ระบบปฏิบัติการเป็น Windows XP เพียงเท่านี้ User จากภายนอกก็สามารถเชื่อมต่อเข้ามายังระบบเครือข่ายภายใน เพื่อใช้ระบบภายในผ่าน Terminal Service หรือ Softphone ก็ได้ ลักษณะการเชื่อมโยงระบบเครือข่ายแบบนี้ แม้จะมีความเสี่ยงในการอนุญาตให้ User จากภายนอกเชื่อมโยงเข้ามา แต่หากใช้นโยบายการจัดการเข้าช่วย เช่น User ต้องรักษาข้อมูลของตัวเองเป็นความลับ และมีการจำกัดการใช้งาน Service ให้รัดกุมเพียงพอแล้ว (ปิดทั้งหมด เปิดเฉพาะที่ใช้งาน และ Service ที่เปิดมีการทำ Authentication ทุกขั้นตอน) Log Server ก็จะช่วยตอกย้ำความมั่นใจในการสืบหาที่มาที่ไปของการเชื่อมต่อเข้ามาภายในระบบเครือข่ายได้อีกด้วย จากนั้นเรามาดูกันต่อในภาพที่ 4 การจัดตั้งสาขาในสถานการณ์ฉุกเฉิน

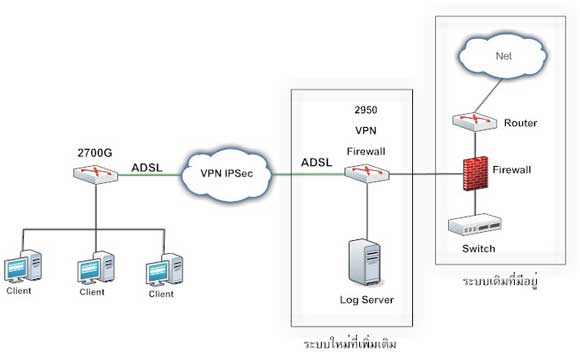

ภาพที่ 4

จากภาพจะเห็นได้ว่า สาขาที่จัดตั้งขึ้นมาใหม่นั้น แทนที่จะเชื่อมต่อจาก Client หรือ PC ธรรมดา ก็เปลี่ยนมาใช้เป็น VPN Router แทน ซึ่งจากที่เคยกล่าวไปแล้วว่า VPN ของ DrayTek ทุกรุ่น สามารถทำ Routing บน VPN ได้อย่างมีประสิทธิภาพ โดยหลังจาก Vigor 2700G เชื่อมต่อเข้ามายัง Vigor 2950 แล้ว สามารถสั่งให้ Route ไปยัง Network หลักของ "ระบบเดิมที่มีอยู่" ได้ ลักษณะการเชื่อมโยงแบบนี้จะมี Security มากขึ้น เนื่องจาก DrayTek Vigor นั้นจะมีคุณสมบัติของ Firewall อยู่ในตัวของมันเอง จึงสามารถบังคับทิศทางการใช้งานของ User ให้เป็นไปตามที่ต้องการได้อย่างมีประสิทธิภาพ

นัยยะสำคัญที่จะเอาบริการภายในระบบเครือข่าย ให้สามารถทำงานได้จากภายนอกนั้น อยู่ที่การเรียนรู้และเข้าใจในเรื่องของปริมาณการใช้งาน Bandwidth เพราะความเร็วในการรับส่งข้อมูลภายในระบบเครือข่าย LAN กับ WAN นั้นต่างกันมาก ซึ่งผู้เขียนได้เคยกล่าวถึงการลดทอนการใช้งาน Bandwidth ในรูปแบบของ Terminal Server แล้ว ในบทความก่อนหน้านี้ (https://corecasys.com/tech/read.asp?no=349) และองค์ประกอบในการจะ Implement VOIP ให้มีประสิทธิภาพด้วย DrayTek (https://corecasys.com/tech/read.asp?no=365) User Name/Password ในการเข้าดูหัวข้อเทคนิคคือ draytektip / draytek1234

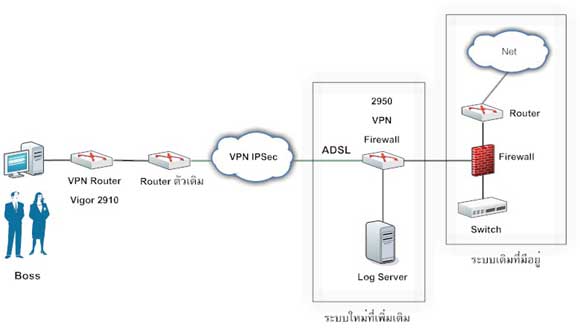

ทีนี้มาดูถึง Diagram สุดท้ายกันคือ ผู้บริหารทำงานจากที่บ้าน ซึ่ง Solution นี้ก็คล้ายกับการจัดตั้งสาขาเร่งด่วน เพียงแต่อะไรที่จะให้บริการกับผู้บริหารนั้น ควรจะต้องเป็นอะไรที่ง่าย และสามารถ Compatible กับระบบเครือข่ายที่มีอยู่เดิมด้วย ดังนั้นจึงเพิ่มเติม VPN Router ที่มี Interface ของขา WAN แบบ RJ45 เพื่อให้ผู้บริหารสามารถเชื่อมต่อเข้ากับ Router ตัวเดิมที่บ้านได้ และหากต้องการ Access เข้ามาภายในระบบเครือข่ายภายใน ก็เพียงแค่เอา Notebook หรือ PC เชื่อมต่อเข้ามายังอุปกรณ์ดังกล่าวเท่านั้น ตามภาพที่ 5

ภาพที่ 5

เราได้เรียนรู้การขยายระบบเครือข่ายให้สามารถทำงานจากภายนอกได้ในรูปแบบต่างๆ แล้ว ทีนี้เรามาดูระบบเครือข่ายที่มีเสถียรภาพสูง กันบ้าง โดยมีการ Backup กันในทุกขั้นตอน ซึ่งระบบดังกล่าวที่จะพูดถึงนี้ ผู้เขียนขอเรียกระบบนี้ว่า 2-3-4 ระบบใน 1 Switch โดยการใช้ VLAN

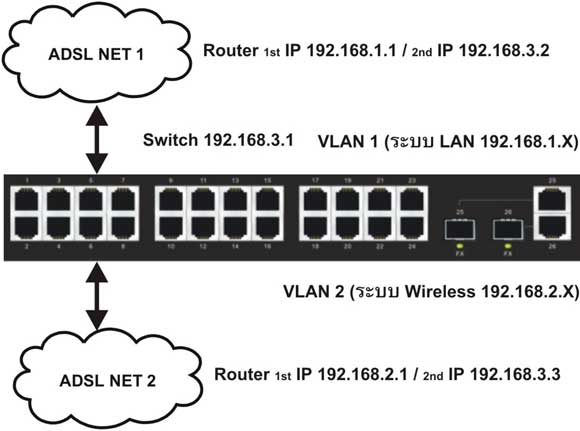

2-3-4 ระบบใน 1 Switch โดยการใช้ VLAN

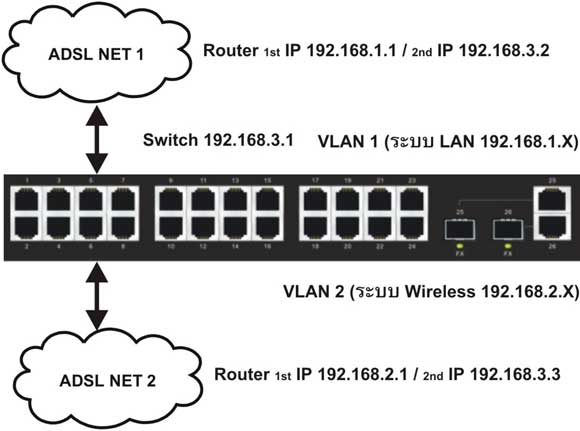

ความต้องการนี้ได้มาจากโรงแรมแห่งหนึ่ง ที่ต้องการให้บริการอินเตอร์เน็ตกับลูกค้าอย่างมีเสถียรภาพ โดยต้องการแยกระบบของ Wireless กับ LAN ออกจากกัน แต่ก็อยากให้ทั้ง 2 ระบบนี้ Backup ซึ่งกันและกัน โดยหาก Gateway ของระบบ LAN ล่ม ก็ยังสามารถใช้ Gateway ของระบบ Wireless ได้ อีกทั้งระบบ Wireless ที่ต้องการนั้น ยังต้องการให้รองรับ POE (Power on Ethernet) เพื่อความสวยงามในการติดตั้ง Access Point แบบ Smoking Detect อีกด้วย เรามาดู Diagram การเชื่อมต่อกันก่อน ตามภาพที่ 6

ภาพที่ 6

จากภาพดังกล่าว Switch ดังกล่าวใช้ Switch G2260 ซึ่งสามารถจ่ายไฟผ่านสาย LAN ไปยังAccess Point ได้ และยังมีคุณสมบัติ Block Loop, VLAN ฯลฯ ภายในระบบได้อีกด้วย ซึ่งตัว Switch G2260 นั้น คุณอาจใช้ Manage Switch ตัวใดก็ได้ที่มีคุณสมบัติดังกล่าวเหมือนกัน แต่ในเรื่องของการจ่ายไฟนั้น G2260 สามารถจ่ายไฟได้ 48A ซึ่ง Access Point POE โดยทั่วไปนั้น แต่ละตัวจะกินไฟประมาณ 1-2 A ดังนั้น POE Switch 1 ตัวจึงเชื่อมต่อ Acess Point ได้ประมาณ 15-17 ตัว เรื่องนี้ก็ควรระวังไว้ด้วยเช่นกัน เพื่อให้ระบบ POE Access Point มีเสถียรภาพสูงสุด

Switch ได้มีการทำ VLAN แบบ Port Base เอาไว้ 2 วง คือ VLAN 1 และ VLAN 2 ซึ่งหาก Gateway ของ VLAN 1 ล่ม คุณก็สามารถ Connect VPN เข้าไปยัง Router ตัวที่ 2 (ADSL Net 2) และ Remote เข้าไปยัง Switch ซึ่งเป็น IP Subnet กลาง แล้วยกเลิก VLAN 1 ที่มีปัญหา (ออกอินเตอร์เน็ตไม่ได้) เพียงเท่านี้ VLAN นั้นก็จะมารับนโยบาย DHCP จากอีก VLAN ที่เหลืออยู่ได้ และสามารถใช้อินเตอร์เน็ตต่อไปได้อย่างไม่ติดขัด ซึ่งข้อดีของการ Implement ระบบแบบนี้คือ ทุกอย่าง base on hardware จึงมีเสถียรภาพมากกว่าระบบที่มีความซ้บซ้อนแบบอื่นๆ ซึ่งพึ่งพาอุปกรณ์ตัวเดียว โดย Network Diagram `แบบนี้จะสามารถประยุกต์ใช้เพื่อเพิ่มขีดความสามารถกับระบบเครือข่ายอื่นๆ ได้อย่างมีประสิทธิภาพอีกด้วย

ไม่ว่าสถานการณ์ของบ้านเมืองจะเป็นอย่างไร ปัญหาชีวิตของแต่ละผู้คน จะดีจะร้าย เหตุการณ์ต่างๆ เหล่านั้นจะมี 2 ด้านให้เลือกพิจารณาเสมอ จะสุขหรือจะทุกข์ ก็ขึ้นอยู่กับใจว่าจะเลือกพิจารณาด้านใด

พิจารณา อดีต ที่ผ่านพ้น

อาจทุกข์ทน บอบช้ำ กับรอยแผล

หากยึดติด อดีต ไม่ผันแปร

จิตคงแย่ เพราะขาด สัจจธรรม

ไมโครซอฟต์ เริ่มต้น มาจากดอส

เปลี่ยนมาเป็น วินโดวส์ ประสบผล

ไร้รูปแบบ ปรับเปลี่ยน ไร้ตัวตน

คงเข้าใจ คุณค่า อนัตตา

แต่กรรมเอ๋ย เจ้าเปลี่ยน เป็นเซเว่น

มีลูกเล่น รูปแบบ ดูสับสน

ความสามารถ เพิ่มขึ้น อย่างน่างง

ใช้เวลา เกือบสามเดือน จึงลงตัว

หากจะเปลี่ยน โอเอส ให้รอบคอบ

ใช้อีกเครื่อง ประกบ จะเป็นผล

เทียบโปรแกรม ต่อโปรแกรม จะไม่งง

ย้ายโอเอส สำเร็จ ลงด้วยดี

64 บิท ทางเลือก คนรุ่นใหม่

หากเครื่องแรง แรมเยอะ จะเป็นผล

จะเอ็กซ์พี (64bit) เซเว่นต์ (64 bit) อย่าเพิ่งลง (โปรแกรม)

ดูไดเวอร์ ก่อนเปลี่ยน เป็นอันดี

วางระบบเครือข่าย ติดต่อ info@corecasys.com บทความที่ 00377 [DrayTek Tips]

วางระบบเครือข่าย ติดต่อ info@corecasys.com บทความที่ 00377 [DrayTek Tips]